En el siguiente documento está la planilla con las actividades (en blanco) que deben.

Debajo de la planilla, está el listado de las actividades con sus enlaces.

TP_TRIM3_NTICX.docx

jueves, 22 de noviembre de 2018

miércoles, 7 de noviembre de 2018

LAS URL

Luego de leer el texto debajo realizar la siguiente actividad ACTIVIDAD 11_URL.pdf

Por ejemplo, en el caso de este blog, el dominio es nticxsantisimo.blogspot.com.ar

Los dominios pueden tener diferentes terminaciones como:

.com .net .edu .gov .org

Que son dominios pensados para posicionarse en determinados países, no son dominios globales.

Por ejemplo, la URL que actualmente estamos viendo este texto es https://nticxsantisimo.blogspot.com/2018/11/las-url.html

¿Por qué es importante saber cómo se compone una URL? Veamos el siguiente texto emailfalso.pdf

Pueden ser imágenes, pueden ser texto. Ese texto tiene un nombre también que se llama anchor text o palabra ancla.

Fuentes:

https://nticxsansinena.wordpress.com/tag/direccion-web/

http://www.ayudaenlaweb.com/internet-basico/que-es-la-url/

http://www.ayudaenlaweb.com/internet-basico/partes-de-una-url/

Anatomía de una URL

¿Qué es un dominio web?

Un dominio es la palabra o el texto identificativo único para cada una de las webs.Por ejemplo, en el caso de este blog, el dominio es nticxsantisimo.blogspot.com.ar

Los dominios pueden tener diferentes terminaciones como:

.com .net .edu .gov .org

Identificadores geolocalizados

Hay dominios con terminaciones como .es .fr .mx .arQue son dominios pensados para posicionarse en determinados países, no son dominios globales.

Definición de URL

Es la dirección que aparece en la barra del navegador cuando estamos visitando las diferentes páginas de una web.Por ejemplo, la URL que actualmente estamos viendo este texto es https://nticxsantisimo.blogspot.com/2018/11/las-url.html

¿Por qué es importante saber cómo se compone una URL? Veamos el siguiente texto emailfalso.pdf

Definición de enlace

Un enlace es una imagen o un texto en el que, al hacer clic, nos lleva a otra página, a otra dirección URL.Pueden ser imágenes, pueden ser texto. Ese texto tiene un nombre también que se llama anchor text o palabra ancla.

Probemos haciendo clic en este enlace y observen la URL

¿Qué sucedió? ¿Qué apareció diferente a lo que normalmente vemos?

Fuentes:

https://nticxsansinena.wordpress.com/tag/direccion-web/

http://www.ayudaenlaweb.com/internet-basico/que-es-la-url/

http://www.ayudaenlaweb.com/internet-basico/partes-de-una-url/

Anatomía de una URL

jueves, 18 de octubre de 2018

Excel - Suma-Max-Min-Promedio-Producto

Ingresar con la cuenta de Gmail a Google Drive.

Crear una carpeta llamada "4C_NTICX".

Compartir esa carpeta con el/la compañero/a de trabajo y con la profesora.

Entrar a la carpeta recién creada y compartida.

Dentro de la carpeta, crear una PLANILLA DE CÁLCULOS

Nombre para la planilla ACTIV EXCEL 1

Confeccionar una tabla con los datos y calcular:

a) el total del trimestre para cada ítem;

b) el total general de todos los ítem por mes;

c) el promedio trimestral de Telefonía;

d) el valor máximo trimestral de papelería;

e) el valor mínimo trimestral de los sueldos.

Para las 3 agencias el precio viaje en bus es $ 560 y en avión es $ 680.

Confeccionar una tabla y calcular:

Crear una carpeta llamada "4C_NTICX".

Compartir esa carpeta con el/la compañero/a de trabajo y con la profesora.

Entrar a la carpeta recién creada y compartida.

Dentro de la carpeta, crear una PLANILLA DE CÁLCULOS

Nombre para la planilla ACTIV EXCEL 1

Realizar los siguientes ejercicios en diferentes HOJAS llamadas EJER 1 y EJER 2:

1) En la empresa Fierros Argentinos disponen de la siguiente información de gastos del primer trimestre del año:- Sueldo a empleados= Enero: 52.000$, Febrero: 52.400$, Marzo: 53.650$

- Papelería= Enero 460$, Febrero 490$, Marzo 580$

- Telefonía= Enero 1.140$, Febrero: 940$, Marzo: 1.250$

- Comedor= (en todos los meses el cargo fue el mismo) 1500$ por mes..

- Obra Social= (en todos los meses el cargo fue el mismo) 940$ por mes.

Confeccionar una tabla con los datos y calcular:

a) el total del trimestre para cada ítem;

b) el total general de todos los ítem por mes;

c) el promedio trimestral de Telefonía;

d) el valor máximo trimestral de papelería;

e) el valor mínimo trimestral de los sueldos.

**********************

2) Para el viaje de Egresados a Bariloche se tienen los precios de 3 agencias de viajes.- Tavo-Tour (valores por día) hotel $110, Equipo Sky $230, Ingreso a Boliches $70, Excursiones $ 130.

- Teen-Tour: (valores por día) hotel $120, Equipo Sky $250, Ingreso a Boliches $80, Excursiones $ 150.

- Travel-Tour: hotel $150, Equipo Sky $200, Ingreso a Boliches $100, Excursiones $ 120.

Para las 3 agencias el precio viaje en bus es $ 560 y en avión es $ 680.

Confeccionar una tabla y calcular:

- los costos totales por semana

- costo total con bus

- costo total con avión.

miércoles, 10 de octubre de 2018

Los Servicios de Internet

El internet (o, también, la internet)3 es un conjunto descentralizado de redes de comunicación interconectadas que utilizan la familia de protocolos TCP/IP, lo cual garantiza que las redes físicas heterogéneas que la componen formen una red lógica única de alcance mundial. Sus orígenes se remontan a 1969, cuando se estableció la primera conexión de computadoras, conocida como ARPANET, entre tres universidades en California (Estados Unidos).

Uno de los servicios que más éxito ha tenido en internet ha sido la World Wide Web (WWW o la Web), hasta tal punto que es habitual la confusión entre ambos términos. La WWW es un conjunto de protocolos que permite, de forma sencilla, la consulta remota de archivos de hipertexto. Esta fue un desarrollo posterior (1990) y utiliza internet como medio de transmisión.4

Existen, por tanto, muchos otros servicios y protocolos en internet, aparte de la Web: el envío de correo electrónico (SMTP), la transmisión de archivos (FTP y P2P), las conversaciones en línea (IRC), la mensajería instantánea y presencia, la transmisión de contenido y comunicación multimedia —telefonía (VoIP), televisión (IPTV)—, los boletines electrónicos (NNTP), el acceso remoto a otros dispositivos (SSH y Telnet) o los juegos en línea.

ACTIVIDAD 10 - Servicios de Internet

- Crear una presentación en Power Point en la que se incluya:

- Portada con título de la actividad, curso, nombres de los alumnos

- Una diapositiva para cada servicio de Internet, con breve descripción e imágenes correspondientes al servicio

- Investigar sobre la evolución de la WEB, y describir las características de cada una de las diferentes etapas o "eras" de la Web.

- Webgrafía al final de la presentación (en diapositiva aparte)

jueves, 27 de septiembre de 2018

EVALUACIÓN REDES INFORMÁTICAS

Nueva fecha de la evaluación de redes: 6/10

Apunte para estudiar:

Apunte para estudiar:

Se evaluará:

- Definir redes en general

- Mencionar redes que no sean informáticas

- Definir redes informáticas

- Elementos que componen una red (hardware y software - nodos, conexiones, sistemas operativos de red, protocolos, etc.)

- Objetivos de una red informática

- Qué es un protocolo de red

- Describir los recursos que comparten

- Diferentes clasificaciones de las redes informática (por ámbito geográfico, por forma de acceso, por tipo de conexión, por los datos que transporta, etc.)

EXCEL

Para comenzar con las prácticas de EXCEL puedes descargar este apunte que contiene los aspectos básicos de la aplicación.

APUNTE EXCEL NTICx.pdf

- Realizar una planilla con las notas de las materias de los tres trimestres, luego calcular el promedio de cada asignatura y el promedio general

APUNTE EXCEL NTICx.pdf

- Realizar una planilla con las notas de las materias de los tres trimestres, luego calcular el promedio de cada asignatura y el promedio general

miércoles, 12 de septiembre de 2018

Actividad "Redes Informáticas"

Descargar el documento ACTIV REDES INFORMATICAS.pdf para realizar la actividad.

- Fecha de entrega: 20/09

Apuntes:

- 4_ANALOGICO Y DIGITAL.pdf

- 5_REDES.pdf

- Entrada del blog: "Redes informáticas"

miércoles, 5 de septiembre de 2018

miércoles, 29 de agosto de 2018

domingo, 5 de agosto de 2018

EVALUACIÓN 9/8

Para la evaluación del 9/8 deben estudiar los temas tratados en los siguientes enlaces:

- Sistema Binario y Digitalización

- Unidades de medida en informática

- Almacenamiento de Información (contiene ejercitación)

miércoles, 27 de junio de 2018

Tareas pendientes

Realizar las siguientes actividades:

- Actividad 5 (página 7 del del cuadernillo de NTICx) --> indicada en el blog https://nticxsantisimo.blogspot.com/2018/06/actividad-n5-copias-de-seguridad.html

- Nube de Palabras --> indicada en el blog https://nticxsantisimo.blogspot.com/2018/06/un-video-para-analizar.html

- Actividad N°6 (página 10 del del cuadernillo de NTICx) "La relación de la sociedad con las NTICx"

FECHA LÍMITE DE ENTREGA: 4/7

miércoles, 20 de junio de 2018

Un video para analizar

Prestemos atención al video, luego leeremos la página 9 del cuadernillo de NTICx y trataremos de relacionar partes del mismo con las NTICx, las tecnologías, la comunicación, la innovación, y lo que ustedes descubran...

Realizar una lista de palabras relacionadas del video con NTICx y crear una nube de palabras.

Realizar una lista de palabras relacionadas del video con NTICx y crear una nube de palabras.

- Para crear la Nube de Palabras: Tagxedo

- Descargar la imagen y guardarla en la carpeta IMÁGENES

(carpeta creada en la actividad "Actividad en el Laboratorio"

jueves, 14 de junio de 2018

ACTIVIDAD Nº5 - COPIAS DE SEGURIDAD

14 de junio

Realizar la actividad de la página 7 del cuadernillo y enviarla por mail.

Realizar la actividad de la página 7 del cuadernillo y enviarla por mail.

miércoles, 6 de junio de 2018

El cibercrimen

Lee el siguiente texto y responde en tu carpeta:

- ¿Cuál es el elemento a que hace referencia el texto y fundamenta su valor?

- ¿Cuáles son los riesgos que corren las empresas a causa del cibercrimen?

- ¿Cuáles son los errores recurrentes que suelen cometer las empresas en términos de seguridad?

- ¿Cuáles serían los métodos de prevención que se aconsejan?

Los fallos de ciberseguridad más comunes (y evitables) de las empresas

“El cibercrimen, el fraude y el robo de datos son delitos cada vez más comunes y las pequeñas y medianas empresas están en el punto de mira de unos ciberdelincuentes cada vez más organizados y especializados”, confirma Marcos Gómez, subdirector de Servicios de Ciberseguridad del Instituto Nacional de Ciberseguridad (INCIBE).

“El cibercrimen, el fraude y el robo de datos son delitos cada vez más comunes y las pequeñas y medianas empresas están en el punto de mira de unos ciberdelincuentes cada vez más organizados y especializados”, confirma Marcos Gómez, subdirector de Servicios de Ciberseguridad del Instituto Nacional de Ciberseguridad (INCIBE).

Los ejemplos están ahí como advertencia. En España, y a nivel internacional. “Los riesgos son muchos y variados”. “Desde riesgo económico, como los sufridos por la naviera Maersk y la de transporte urgente Fedex, que registraron pérdidas de muchos millones de dólares como consecuencia del impacto directo del ataque Petya, que han afectado a sus cuentas de resultados. O la caída del valor de las acciones de Equifax de 143 a 92 dólares tras la filtración de sus datos, además del cese de los responsables de IT, seguridad y el propio CEO. A riesgos reputacionales, como el sufrido por Yahoo, que tras varios ciberataques fue vendida a Verizon por 4.830 millones, cuando llegó a estar valorada en su mejor momento en 125.000 millones de dólares”.

El valor de los datos

¿Son conscientes las empresas que operan en España de la profesionalización que ha ido experimentando la ciberdelincuencia? ¿Y son conscientes del valor de sus datos? Firmas de seguridad como S2 Grupo y Sophos tienen sus dudas. “No son conscientes de que sus datos valen dinero hasta que sucede un incidente”. Y aquí el caso típico es el del “secuestro del equipo pidiendo un rescate a cambio de la información” por medio del ransomware.

... La industria del cibercrimen en estos momentos está generando ya un volumen de impacto de negocio de más de 3 billones de dólares porque no solo vulnera la propiedad intelectual, sino porque, además, en algunos casos, logra paralizar los negocios o acabar con la reputación de las corporaciones”.

Errores recurrentes

Entre los fallos más recurrentes que suelen cometer las empresas en términos de seguridad, se destacan tres. “El primero es pensar que sus empresas no son objetivos de los ciberdelincuentes y que estos ataques están dirigidos solo a las grandes corporaciones. El segundo es usar una protección básica para los puestos de trabajo y echar mano de versiones anticuadas de sistemas operativos o aplicaciones no soportados por los fabricantes. Y el tercero es no formar a sus usuarios, que son el eslabón más débil, sobre los riesgos existentes”.

Por otra parte también se ha visto que parte de los incidentes suceden tras “no actualizar los sistemas operativos y software” utilizado en los equipos empresariales. Pero es que, a mayores, algunas empresas cometen la equivocación de “no proteger todos los dispositivos que están conectados a una misma red. Por ejemplo, no tienen en cuenta muchas veces los dispositivos móviles corporativos que también usan su red a través de conexiones inalámbricas”. A esto hay que sumar vicios como “hacer un mal uso o un uso inadecuado de redes sociales y sobreexposición de información públicamente, lo que puede dañar claramente su reputación” o “no usar políticas de uso de contraseñas seguras, no cifrar los datos, sobre todo de equipos que salen fuera de la oficina, o no realizar copias de seguridad”.

Estas equivocaciones se comenten “por desconocimiento, comodidad en la operativa o falta de recursos materiales”. A veces el problema es que se confía en “antivirus no actualizados, versiones obsoletas de aplicaciones o sistemas, firewalls no configurados correctamente”. Otras veces lo que ocurre es que hay “puertos abiertos a internet que no deberían estarlo”.

Sea como fuere, “hoy en día podríamos decir que más del 70 % de las empresas son claramente vulnerables a los ciberataques. De hecho, las estadísticas muestran que más de un 70 % de las empresas a nivel mundial han sufrido algún tipo de brecha de seguridad”.

Sea como fuere, “hoy en día podríamos decir que más del 70 % de las empresas son claramente vulnerables a los ciberataques. De hecho, las estadísticas muestran que más de un 70 % de las empresas a nivel mundial han sufrido algún tipo de brecha de seguridad”.¿Cómo mejorar en seguridad?

La parte positiva es que “para todas estas amenazas también hay medidas de seguridad y recomendaciones que si seguimos, y lo hacemos de forma periódica, nos ayudarán a evitar o mitigar muchos de estos incidentes cibernéticos”. Esto empieza por contar con un “equipamiento bien protegido con herramientas de seguridad, al menos un antimalware y un cortafuegos”, y sigue por mantener los “equipos bien actualizados con los parches y actualizaciones de seguridad que recomienda el fabricante”, ya sea el fabricante “del dispositivo” o “del software” que se está utilizando. Entre esos equipos hay que incluir asimismo “los que usamos en fuera de la oficina”, como “portátiles, tabletas, móviles”.

Pensando en “los gestores de sistemas de información”, es “vital mantener las aplicaciones actualizadas con los últimos parches de seguridad, tener un plan de ciberseguridad, un backup actualizado, un sistema de autentificación avanzado con contraseñas potentes y distintas para las diferentes aplicaciones, y un sistema de seguridad por capas que cubra los diferentes componentes de nuestros sistemas de información, correo, red, navegación web, puestos de trabajo, wifi, dispositivos móviles y las aplicaciones”. Y es que “debemos proteger el puesto de trabajo de las principales amenazas como son los exploits, el ransomware” y el “robo de credenciales con soluciones avanzadas” que permitan incluso “detectar ataques desconocidos previos en cuestión de segundos”.

Además, es recomendable cifrar no solo los dispositivos sino toda la documentación, asegurando “la información a la que se accede desde móviles, portátiles, ordenadores, redes y aplicaciones para compartir archivos en la nube”. Esto sin olvidar el peso que tiene “la formación” de los trabajadores “en cuanto a los riesgos en la utilización de sistemas informáticos y la protección que deben usar”.

“Estar informado” también es importante, considera Gómez, que habla de “estar al día, exactamente igual que nos informamos del estado de las carreteras cuando viajamos, o salimos a la calle”, porque lo que se hace ahora “es salir al ciberespacio y hay que disponer de un mínimo de cultura de ciberseguridad”. Esto se puede conseguir a través de “avisos y alertas, boletines, blog de actualidad, herramientas, respuesta a incidentes, teléfono de atención” o “perfiles en redes sociales”, etc.

Y, por supuesto, “usar el sentido común, que nos debe ayudar a detectar situaciones sospechosas, en las cuales el ciberdelincuente nos plantea un gancho” por medio de “ingeniería social” con la intención de que “pinchemos en un enlace” o “abramos un adjunto”, por ejemplo, y “entonces nos infecte el sistema o nos robe información o dinero. Estas cosas debemos aprender a detectarlas y evitarlas”.

Fuente: https://www.silicon.es/a-fondo-fallos-ciberseguridad-empresas

jueves, 24 de mayo de 2018

MAPAS CONCEPTUALES

Construcción de mapas conceptuales

Un mapa conceptual es una red de conceptos. En esa red, los nodos representan los conceptos, y los enlaces representan las relaciones entre los conceptos.Cuando se realiza un mapa conceptual, el alumno debe relacionarse, jugar con los conceptos, empaparse con el contenido. No es una simple memorización; se debe prestar atención a la relación entre los conceptos. Por eso se dice que es un PROCESO ACTIVO. Nuestra próxima actividad va a requerir que descarguen alguna herramienta de construcción de mapas conceptuales. Yo les sugiero Cmap Tools que es gratuita. Les dejo un enlace desde donde podrán acceder no solo a la página oficial sino también a un manual de uso de Cmap Tools.

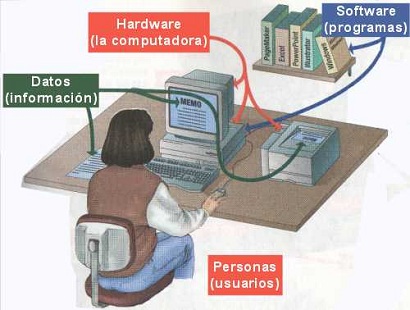

Con lo visto hasta el momento, realizar un mapa conceptual que se refiera al SISTEMA INFORMÁTICO y sus componentes.

Para ello utilizaremos la herramienta Cmap Tools

Otra opción para crear un mapa conceptual online:

miércoles, 23 de mayo de 2018

APUNTE para IMPRIMIR

Aquí les dejo dos archivos PDF que son los apuntes que deberán traer a clase

3_DISPOSITIVOS HARDWARE SOFTWARE.pdf

4_ANALOGICO Y DIGITAL.pdf

3_DISPOSITIVOS HARDWARE SOFTWARE.pdf

4_ANALOGICO Y DIGITAL.pdf

jueves, 10 de mayo de 2018

OBJETIVOS

El archivo adjunto es para imprimirlo, leerlo, firmarlo y pegarlo, en el lugar correspondiente a la asignatura, en el cuaderno de comunicados.

NTICx 4E_OBJETIVOS.pdf

NTICx 4E_OBJETIVOS.pdf

miércoles, 9 de mayo de 2018

Actividad en el Laboratorio

Realiza las dos actividades que siguen a continuación:

1) Organización de datos

En la carpeta correspondiente a tu curso, crea un espacio destinado a los trabajos que realizaremos durante todo el ciclo escolar. Para ello crea una carpeta identificada de la siguiente manera: CURSO Y APELLIDO/S. A continuación dentro de tu carpeta crea las siguientes subcarpetas:

A continuación dentro de tu carpeta crea las siguientes subcarpetas:- TEXTOS

- PLANILLAS

- MAPAS CONCEPTUALES

- PRESENTACIONES

- IMÁGENES

- OTROS

- NOTAS

Las carpetas sirven para organizar la información por temas y pueden contener archivos u otras carpetas, llegando a formar verdaderos árboles de información donde las carpetas son las ramas y los archivos son las hojas.

2) Características de la PC que usas en la escuela.

Trabajo para realizar en la CARPETA de claseReconoce los siguientes elementos y completa las tablas:

- El Sistema Operativo es el software básico de una computadora. Las funciones son administrar los recursos de la PC, coordinar el hardware y organizar archivos y carpetas en dispositivos de almacenamiento.

- Ofimática: Son herramientas informáticas que se utilizan en funciones de oficina para optimizar, automatizar y mejorar los procedimientos o tareas.

- El software propietario es aquel donde los usuarios tienen limitadas las posibilidades de usarlo, modificarlo o redistribuirlo.

- El software libre es aquel que puede ser distribuido, modificado, copiado y usado.

Clase 10/5 - Actividad en la Carpeta (5)

El mensaje del fundador de Apple en la ceremonia de graduación de la universidad en 2005

Observa el emotivo discurso de Steve Jobs en Stanford.Expresa tu opinión.

Fuente: Diario La Nación, jueves 06 de octubre de 2011, disponible en línea en: http://www.lanacion.com.ar/1412186-eldiscurso-de-steve-jobs-en-la-universidad-de-stanford

·

miércoles, 2 de mayo de 2018

Activ 4 - Hardware y Software

Teniendo en cuenta la bibliografía compartida en CLASE 3/5 - Sistema Informático

realiza la siguiente actividad:

realiza la siguiente actividad:

Fecha de entrega: 10/5

CLASE 3/5 - Sistema Informático

Definición de Sistema informático

Se utiliza el término para nombrar al conjunto de elementos (hardware, software y humanware), necesarios para la realización y explotación de aplicaciones informáticas. Estos elementos pueden ser computadoras, impresoras, escáner, discos, programas, etc.

HumanWare se refiere al elemento humano

Cuando estamos utilizando un Ordenador, no solo debemos pensar en la parte física, los componentes electrónicos y todo lo relativo a la Tecnología, sino que debemos considerar a ello como una parte de un todo, y esta generalidad que abarca al resto es justamente un concepto que es definido como Sistema Informático, contemplando distintos sectores.

Es por ello que debemos pensar en el establecimiento de un Sistema como el conjunto de las distintas partes relacionadas entre sí, considerándose por un lado a las partes físicas, definidas bajo el concepto de Hardware, mientras que por otro lado tenemos las otras partes lógicas interactuando con ellas (Software) que a su vez interaccionan entre sí en todo momento.

La interacción de las mismas con el Usuario es definida entonces bajo el concepto de Humanware, un término algo controvertido, y que estaría ligado al uso y provecho que pueda hacerse del equipo, siendo relativo entonces a los Recursos Humanos y a la productividad que encuentra el usuario cuando utiliza un Sistema Informático.

Entonces, debemos definir a este último punto también considerándose no solo al equipo, sino a su interacción con el Sistema Operativo, las herramientas que ofrece, el mayor provecho que se le pueda sacar a los Dispositivos Físicos del sistema, y claro está, las Aplicaciones que allí estén instaladas y el rendimiento que un usuario puede obtener de su utilización.

En lo que respecta al Sistema Informático, debemos pensar en su eficacia no solo en lo que respecta a su uso cotidiano, sino también en lo que es el Soporte Técnico, y las necesidades que posee su Mantenimiento para tener siempre el mismo rendimiento, o bien la eficiencia que se emplea para poder alcanzar un objetivo o una meta determinada con dicho sistema en particular.

Es por ello que dentro de un Sistema Informático debemos también analizar en particular los distintos Subsistemas que nos permitirán elaborar un análisis del rendimiento y eficacia del mismo:

- Subsistema Físico: Relativo a lo que es la parte física del equipo, contemplando el Hardware no solo en sus partes fijas, sino también los Periféricos (Dispositivos de Entrada y Salida) y su relación con el usuario

- Subsistema Lógico: Además de analizar cómo funcionan los componentes físicos del equipo, debemos pensar en las Aplicaciones y los Programas que están instalados en el sistema, considerándose justamente al Sistema Operativo, pero también contemplando las Aplicaciones que ofrece, la productividad que se alcanza con ella, las Bases de Datos que se pueden obtener y el uso de los mismos.

Fuente https://sistemas.com/sistema-informatico.php

Datos e Información

Es amplio el significado de estas dos palabras, dependiendo del entorno en que se las utilice; aquí las definiciones expresadas se refieren al campo de la informática y la computación.

Datos y Resultados

Los datos pueden ser medidas numéricas, nombres, conjunto de símbolos, valores, frases, imágenes, sonidos, colores, etc.

Un dato se encuentra en estado bruto, no interpretado; es un hecho aislado que se caracteriza por no tener significado propio. Por ejemplo si digo “hay baja presión atmosférica”, es un dato que en sí mismo no me dice nada, sólo me da ese conocimiento de la baja presión que en sí mismo no tiene significancia. Pero si además le sumo los datos de “acá hace mucho calor”, “viene un frente frío por el sur”, “hay olor a tierra mojada”, “se ve en el horizonte un frente de nubes cerrado que avanza hacia acá”, etc., uniendo todos estos datos aislados, se podrá considerar la información “va a llover” que sí es relevante para nosotros.

Los datos que maneja un programa son informaciones no elaboradas, el procesamiento de éstos da origen a la denominada información útil o resultados.

El dato se utiliza como materia prima de la información.

Información

Es todo aquello que permite adquirir algún tipo de conocimiento, luego, solo existirá información cuando se de a conocer algo que se desconoce.

Es todo aquello que permite adquirir algún tipo de conocimiento, luego, solo existirá información cuando se de a conocer algo que se desconoce.

Los datos pueden considerarse como información en un sentido muy limitado. La información consiste en conocimientos importantes producidos como resultado de las operaciones de procesamiento de datos.

Toda la información está hecha de datos, pero no todos los datos producen información específica e inteligente.

El hecho relevante de la información es que contribuye a que quien la interpreta pueda tomar una decisión; en el ejemplo anterior si me dicen “hay baja presión atmosférica”, no me permite tomar decisiones al respeto, pero si me dicen “va a llover”, eso sí es relevante y me ayudará a decidir si salgo o no y cómo voy vestido.

La información sirve para tomar decisiones y se obtiene realizando operaciones sobre datos.

Por ejemplo puedo conocer que un producto determinado sale $100, otro $50 y un tercer producto de las mismas características $120 (todos datos), pero a la hora de decidir hacer una compra puedo elaborar la información de “qué producto es el más económico”, para poder tomar una decisión.

Hardware y Software

Los dos componentes principales de cualquier clase de computadora son el hardware y el software.El Hardware

Corresponde a todas las partes físicas y tangibles de un sistema de computación. Sus componentes eléctricos, electrónicos, electromecánicos y mecánicos; sus cables, gabinetes o cajas, periféricos de todo tipo y cualquier otro elemento físico involucrado.

El Software

Se refiere al equipamiento lógico o soporte lógico de una computadora digital, y comprende el conjunto de los componentes lógicos necesarios para hacerla funcionar y hacer posible la realización de tareas específicas (escribir textos, hacer dibujos, jugar, etc.).

El software esta formado por todos los programas y datos que circulan dentro de la computadora.

Son ejemplos de software el programa Windows 10, el programa de dibujo Paint, un juego, un tema de música en formato MP3, un programa antivirus, etc.

El software además no puede existir por si sólo, siempre tiene que estar almacenado (guardado) en un dispositivo de hardware (disquete, CD, disco rígido, pendrive, MP3, etc.)

El software siempre necesita de un hardware con el cual interactuar; por ejemplo si es un juego necesitará un monitor para mostrarse y un joystic o teclado para enviar órdenes de juego; si es un tema de música necesitará parlantes.

Periféricos

Se denominan periféricos tanto a las unidades o dispositivos a través de los cuales el ordenador se comunica con el mundo exterior, como a los sistemas que almacenan o archivan la información, sirviendo de memoria auxiliar de la memoria principal. Se entenderá por periférico a todo conjunto de dispositivos que, sin pertenecer al núcleo fundamental de la CPU-Memoria Central, permitan realizar operaciones de E/S, complementarias al proceso de datos que realiza la CPU.

A pesar de que el término periférico implica a menudo el concepto de “adicional pero no esencial”, muchos de ellos son elementos fundamentales para un sistema informático.

Tipos de periféricos

La clasificación clásica de los periféricos era en tres categorías, periféricos de entrada, salida y

almacenamiento, pero en la actualidad se ha ampliado esta clasificación llevándola a 5 categorías:

- Periféricos de entrada

- Periféricos de salida

- Periféricos de entrada / salida (E/S)

- Periféricos de almacenamiento

- Periféricos de conectividad

Periféricos de entrada

Son aquellos dispositivos que permiten enviar los datos hacia la computadora, es decir, datos que no se encontraban disponibles en su memoria. Los periféricos de entrada más habituales son: mouse, teclado, micrófono y escáner; también son de entrada el joystic, webcam, lápiz óptico, lectora de código de barras, lectora de banda magnética de tarjetas (leen tarjetas de crédito o débito en cajeros automáticos).

Periféricos de salida

Son dispositivos que muestran o proyectan información hacia el exterior de la computadora. La mayoría son para informar, alertar, comunicar, proyectar o dar al usuario cierta información, de la misma forma se encargan de convertir los impulsos eléctricos en información legible para el usuario. Ejemplos periféricos de salida son: el monitor, la impresora, el parlante, el "plotter", dispositivos "industriales".

Periféricos de entrada/salida (E/S)

Son aquellos dispositivos que por sus características técnicas permiten ingresar y recibir información de una computadora. Como ejemplo tenemos la pantalla táctil, impresora multifunción (impresora + escáner), auriculares con micrófono integrado.

Periféricos de almacenamiento

Son los dispositivos que almacenan datos e información por bastante tiempo. Como ejemplos tenemos el disco rígido (externo o interno), lector y/o Grabadora de CD y DVD, cintas magnéticas, tarjetas perforadas; memorias portátiles como pendrive, mp3 y mp4, tarjetas SD, etc.

¡¡¡OJO!!!

La memoria RAM no puede ser considerada un periférico de almacenamiento, ya que su memoria es volátil (se borra al apagar la PC) y temporal..

Periféricos de conectividad

Los periféricos de comunicación facilitan la interacción entre dos o más computadoras, o entre una computadora y otro periférico externo a la computadora. Permitiendo interactuar con otras máquinas o computadoras, ya sea para trabajar en conjunto, o para enviar y recibir información.

Un periférico de comunicación permite la conexión de la computadora con otros sistemas informáticos a través de diversos medios. El medio más común es la línea telefónica. El periférico de comunicación más utilizado es el módem (modulador-demodulador).

Son ejemplos de periférico de comunicación:

Fax-Módem, tarjeta de red, tarjeta Wíreless, Hub, Switch, Routher, tarjeta Bluetooth, controladores de puertos (serie, paralelo, infrarrojo, etc.)

CLASIFICACIÓN DEL SOFTWARE

El Software es el soporte lógico e inmaterial que permite que la computadora pueda desempeñar tareas inteligentes, dirigiendo a los componentes físicos o hardware con instrucciones y datos a través de diferentes tipos de programas.

El Software son los programas de aplicación y los sistemas operativos, que según las funciones que realizan pueden ser clasificados en:

- Software de Base o de Sistema

- Software de Aplicación

- Software de Programación o de Desarrollo

Fuente: http://proyectoova.webcindario.com/clasificacin_del_software.html

Software de Base o de Sistema

Se llama Software de Sistema o Software de Base al conjunto de programas que provee la "inteligencia" básica a la computadora convirtiéndola en una herramienta de trabajo capaz de interrelacionarse con el mundo exterior (el hombre u otras máquinas). El software de base son los sistemas operativos, que son aquellos que permiten que la computadora funcione: Windows, Linux; Unix; DOS, Android, Ios, etc.

El Software de Base se divide en:

- Sistema Operativo

- Controladores de Dispositivos

- Programas Utilitarios

Sistema operativo

El Sistema Operativo es un conjunto de programas que administran los recursos de la computadora y controlan su funcionamiento.

Un Sistema Operativo realiza cinco funciones básicas: Suministro de Interfaz al Usuario, Administración de Recursos, Administración de Archivos, Administración de Tareas y Servicio de Soporte.

- Suministro de interfaz al usuario: Permite al usuario comunicarse con la computadora por medio de interfaces que se basan en comandos, interfaces que utilizan menús, e interfaces gráficas de usuario.

- Administración de recursos: Administran los recursos del hardware como la CPU, memoria, dispositivos de almacenamiento secundario y periféricos de entrada y de salida.

- Administración de archivos: Controla la creación, borrado, copiado y acceso de archivos de datos y de programas.

- Administración de tareas: Administra la información sobre los programas y procesos que se están ejecutando en la computadora. Puede cambiar la prioridad entre procesos, concluirlos y comprobar el uso de estos en la CPU, así como terminar programas.

- Servicio de soporte: Los Servicios de Soporte de cada sistema operativo dependen de las implementaciones añadidas a este, y pueden consistir en inclusión de utilidades nuevas, actualización de versiones, mejoras de seguridad, controladores de nuevos periféricos, o corrección de errores de software.

Controladores de Dispositivos

Los Controladores de Dispositivos son programas que permiten a otros programa de mayor nivel como un sistema operativo interactuar con un dispositivo de hardware.

Programas Utilitarios

Los Programas Utilitarios realizan diversas funciones para resolver problemas específicos, además de realizar tareas en general y de mantenimiento. Algunos se incluyen en el sistema operativo.

Software de Aplicación

El Software de Aplicación son los programas diseñados para o por los usuarios para facilitar la realización de tareas específicas en la computadora, como pueden ser las aplicaciones ofimáticas (procesador de texto, hoja de cálculo, programa de presentación, sistema de gestión de base de datos...), u otros tipos de software especializados como software médico, software educativo, editores de música, programas de contabilidad, etc.

Software de Programación o de Desarrollo

El Software de Programación es el conjunto de herramientas que permiten al programador escribir programas informáticos, usando diferentes alternativas y lenguajes de programación.

Este tipo de software incluye principalmente compiladores, intérpretes, ensambladores, enlazadores, depuradores, editores de texto y un entorno de desarrollo integrado que contiene las herramientas anteriores, y normalmente cuenta una avanzada interfaz gráfica de usuario (GUI).

Un lenguaje de programación es un idioma artificial diseñado para expresar computaciones que pueden ser llevadas a cabo por máquinas como las computadoras. Pueden usarse para crear programas que controlen el comportamiento físico y lógico de una máquina, para expresar solución a problemas con pasos lógicos y con precisión, o como modo de comunicación humana. Está formado por un conjunto de símbolos y reglas que definen su estructura y el significado de sus elementos y expresiones.

Fuente: http://www.masadelante.com/faqs/software-hardware

Respecto a los usuarios (humanware), existen básicamente dos tipos de usuario, el usuario programador y el usuario operador.

El usuario programador, es el que crea el software que deberá ejecutar la computadora. El usuario operador, es el que utiliza la computadora como una herramienta de trabajo y sólo necesita conocer los comandos de operación del software a utilizar.

FIRMWARE

Firmware se refiere a una técnica que permite modificar el comportamiento de un procesador, esto se logra grabando un conjunto de instrucciones en una memoria que guarda esta información.

Un ejemplo de firmware es el BIOS (Basic Input Output System) que tiene toda PC y permite al sistema operativo (por ejemplo, Windows) entenderse con los dispositivos de hardware (memorias, procesador, disco rígido, etc.)

SHAREWARE

De share (compartir) + ware (software). Un tipo de software que es distribuido gratuitamente exclusivamente para ser probado, pero posee restricciones en su funcionalidad o disponibilidad.

El concepto de shareware proviene del hecho que cierto software puede probarse gratuitamente por ejemplo por medio de Internet y en el caso de decidir adquirirlo, o disponer de la versión completa, se abona el importe correspondiente. Mientras esto no se realice, se estará utilizando un programa de Shareware.

Otra forma en que se ofrece un programa shareware, es darlo gratuitamente para probarlo por un período de tiempo, normalmente 30 días, a partir de ese momento el programa se bloquea y no puede usarse salvo que el usuario abone por el mismo.

FREEWARE

Free (gratis o libre) + ware (software). Cualquier software que no requiere pago ni otra compensación por parte de los usuarios que lo usan. Que sean gratuitos no significa que se pueda acceder a su código fuente. El término fue acuñado por Andrew Fluegelman en 1982.

Fuente: Bibliografía del Prof. Ricardo Bucat

viernes, 27 de abril de 2018

miércoles, 25 de abril de 2018

CLASE 26/4

TERMINOLOGÍA INFORMÁTICA

Busca el significado de los siguientes términos:

- Computación

- Informática

- Telemática

- Burótica

- Domótica

- Nanotecnología

- Phishing

- Realiza la actividad en Word.

- Título: "Actividad 3: Terminología Informática".

- Encabezado: Asignatura, Fecha, Curso.

- Pie de página: Apellido y nombres de los alumnos del equipo.

- Guarda el trabajo como "ACTIV 3_apellidos".

- Envía el archivo al mail de la profesora.

Apunte para trabajar esta actividad AQUÍ

miércoles, 11 de abril de 2018

CLASE 3 - 12/4

Sistema informático

Vamos a pensar:

- ¿Cómo creen que está compuesto un "sistema informático"?

- ¿Qué elementos intervienen en el sistema informático?

Hardware y Software

Cómo se disponen los componentes dentro del gabinete

miércoles, 4 de abril de 2018

CLASE 2 - 5/4

Qué es la tecnología

Más información en:

- Leemos la información presentada en Las nuevas tecnologías

- Leemos la información presentada en TIC, NTIC, NTIT, NTICx

ACTIVIDAD 2

- Realizar la actividad en el procesador de textos Word

- Guardar el trabajo en la carpeta correspondiente del curso con el nombre

"ACTIV 2_apellidos" - Investigar y responder:

CUESTIONARIO

Ciencia y Técnica

- ¿Qué dos cosas siente el hombre frente al mundo natural?

- ¿A qué deseo del hombre responde el campo de la ciencia?

- ¿Cuál es el producto resultante de la ciencia?

- ¿Cómo surge la ciencia?

- ¿Qué es la técnica?

- De tres ejemplos de la definición de técnica

- ¿Qué elementos pueden ser necesarios para aplicar una técnica?

- ¿Qué significa decir que “históricamente la técnica se ha basado en conocimientos empíricos transmitidos”?

- ¿Qué dos cosas básicas ha permitido la técnica al hombre?

- ¿Cuál es el producto resultante de la técnica?

- De tres ejemplos, pensados por usted, de técnica

Tecnología

- ¿Cómo surge la tecnología?

- ¿La tecnología utiliza el conocimiento empírico para crear sus productos tecnoló!icos? ¿Qué método utiliza?

- ¿Qué elementos involucran los procesos que aplica la tecnología?

- Ampliando la respuesta de la pregunta n° 1, explique de dónde surge la necesidad de crear lo que hoy llamamos tecnología

- ¿Cuál es el objeto de la tecnología?

- Nombre dos productos tecnológicos materiales y otros dos que no sean un objeto físico concreto

- Nombre diferencias entre la técnica y la tecnología

- ¿La ciencia, la técnica y la tecnología, ¿responden a las mismas necesidades o motivaciones del hombre?

- ¿Cuál es el producto resultante de la tecnología?

- De un ejemplo concreto de cada uno de los cuatro productos resultantes de la tecnología

b) Define los conceptos de TIC - NTIC - NTIT - NTICx

TIC, NTIC, NTIT, NTICx

Conceptos de TIC, NTIC, NTIT, NTICx

Las Tecnologías de la Información y la Comunicación, también conocidas como TIC, son el conjunto de tecnologías desarrolladas para gestionar información y enviarla de un lugar a otro. Abarcan un abanico de soluciones muy amplio. Incluyen las tecnologías para almacenar información y recuperarla después, enviar y recibir información de un sitio a otro, o procesar información para poder calcular resultados y elaborar informes.

Si elaborásemos una lista con los usos que hacemos de las Tecnologías de la Información y la Comunicación sería prácticamente interminable:

· Internet de banda ancha

· Televisión de alta definición

NTIC: se denomina así a las Nuevas Tecnologías de la Información y Comunicación tanto al conjunto de herramientas relacionadas con la transmisión, procesamiento y almacenamiento digitalizado de información, como al conjunto de procesos y productos derivados de las nuevas herramientas (hardware y software), en su utilización en la enseñanza.

NTIT: Las Nuevas Tecnologías de la Información y la Telecomunicación (NTIT) agrupan los elementos y las técnicas utilizadas en el tratamiento y la transmisión de las informaciones, principalmente de informática, Internet y telecomunicaciones.

Su uso entre los habitantes de una población ayuda a disminuir la brecha digital existente en dicha localidad, ya que aumentaría el conglomerado de personas que utilizan las Tic como medio tecnológico para el desarrollo de sus actividades y por ende se reduce el conjunto de personas que no las utilizan.

Las tecnologías.

Las NTIT conforman el conjunto de recursos necesarios para manipular la información y particularmente los ordenadores, programas informáticos y redes necesarias para convertirla, almacenarla, administrarla, transmitirla y encontrarla.Se puede reagrupar las NTIT según:

- Las redes.

- Los terminales.

- Los servicios.

Fuente: http://cristina-aplicacionesinformaticas.blogspot.com.ar/2012/05/definiciones-de-tic-ntic-ntit-nticx.html

NTICx: definimos con este término al avance que viene dándose en el área de las Tecnologías de la información, las TIC, se transformaron en NTIC, es decir, aparece la incorporación del concepto nuevo que no es más que la resultante de los procesos de la innovación y de cambiar la mirada en cuanto a los usos de estas herramientas. Por otro lado algunos autores sostienen que el campo de la comunicación es más amplio de lo que las TIC proponen y que una parte de la comunicación puede darse sin la necesidad de la utilización de computadoras, por lo tanto sugieren que al hablar de comunicaciones mediadas por computadoras, se denomine Telecomunicación. Ahora bien, que sucede con el concepto de las Nuevas Tecnologías de la Información y la Conectividad (NTICx), si analizamos la base tecnológica de la Sociedad Red, o Sociedad de la Información, podemos observar que las TIC, las NTIC y las NTIT, tienen un elemento en común, todas ellas están soportadas por medios electrónicos – digitales que otorgan conexión, sin esta capacidad de estar conectados digitalmente, no tendríamos el desarrollo de Internet tal cual lo conocemos hoy en día. Este concepto de conexión ha permitido generar nuevas formas de comunicación que permiten y favorecen la interactividad, por lo tanto cuando hablamos de conexión más la interactividad, nos encontramos en presencia de la conectividad, presente en la C de la nueva denominación de las TIC tradicional.

Sistema Informático:

Un sistema informático es un sistema que permite almacenar y procesar información; como todo sistema, es el conjunto de partes interrelacionadas: en este caso, hardware, software y personal informático. El hardware incluye computadoras o cualquier tipo de dispositivo electrónico inteligente, que consisten en procesadores, memoria, sistemas de almacenamiento externo, etc. El software incluye al sistema operativo, firmware y aplicaciones, siendo especialmente importante los sistemas de gestión de bases de datos. Por último el soporte humano incluye al personal técnico que crean y mantienen el sistema (analistas, programadores, operarios, etc.) y a los usuarios que lo utilizan

Proceso Computacional (Entrada – Procesamiento y Salida de Información).

- Entrada de datos: Es el proceso mediante el cual el Sistema de Información toma los datos que requiere para procesar la información.

- Procesamiento de los datos: Es la capacidad del Sistema de Información para efectuar cálculos de acuerdo con una secuencia de operaciones preestablecida.

- Salida de Información: La salida es la capacidad de un Sistema de Información para sacar la información procesada o bien datos de entrada al exterior.

Suscribirse a:

Entradas (Atom)

LIBRO NTICX

N.T.I.C.x

-

Conceptos de TIC, NTIC, NTIT, NTICx Las Tecnologías de la Información y la Comunicación, también conocidas como TIC , son el conjunto de...

-

Definición de Sistema informático Se utiliza el término para nombrar al conjunto de elementos ( hardware , software y humanware ), n...

-

Ingresar con la cuenta de Gmail a Google Drive. Crear una carpeta llamada "4C_NTICX". Compartir esa carpeta con el/la compañero/...